Introducción

La imagen spam es “una de las muchas materias oscuras del mundo digital”1 y es por ello que este artículo se centra en descubrir sus fallos. Estas imágenes spam pueden decir mucho acerca de la cultura contemporánea y pueden así mismo revelar los problemas que se asocian dentro de los recursos utilizados para darle vida a la materia oscura que permea el mundo digital.

La imagen spam es un síntoma de la actual situación que se vive en esta sociedad hiperconectada, porque es ella la que está más presente en los entornos físico-digitales, aunque en gran medida, pasa desapercibida porque su habilidad no es la de ser visible. Sin embargo, este artículo trata de evidenciar la forma de ser de las imágenes spam a partir de sus fallos.

Aunque pareciese que las imágenes spam habiten en un mundo digital casi irrepresentable, el artículo muestra casos específicos en los que se las ha negado, excluido, degradado y catalogado como basura. Por esto de aquí en adelante los desechos serán el legado del que se partirá para analizar el curso de nuestra historia.

La basura es el material ideal para hablar de una historia olvidada, borrada o privatizada, porque este material ha sido sometido a una violencia, no solo por ser ya un material degradado y excluido sino porque es una prueba arqueológica que, aunque parezca estar ausente de la historia hegemónica, ha dejado rastros, ha dejado fallos.

Metodología

El presente texto tiene la premisa de involucrar a teóricos de la imagen digital contemporánea buscando puntos de relación con proyectos artísticos que van encaminados a anclar el pensamiento teórico con la creación artística, teniendo como base el contexto social que permea el ámbito de las imágenes spam, que son los desechos físicos-digitales.

Es por esto que en el cuerpo de este artículo se podrá encontrar un acercamiento a casos específicos que explican los fallos de las imágenes spam, que empiezan con el ocultamiento y borradura de imágenes de la historia hegemónica de la humanidad, produciendo un abanico de imágenes marginadas que son las imágenes spam.

En ese mismo sentido el artículo analiza los procesos de construcción de las imágenes spam a la luz de los materiales y procesos que conforman el trabajo físico que hay detrás de la conectividad de Internet, para ejemplificar el estado físico y digital de la imagen spam y reiterar que esta no solo opera dentro de los entornos digitales sino que hay todo un organismo crítico implícito en las infraestructuras de la conectividad de Internet que han construido fallos para mantener una cultura de la hiperconexión.

Hacia la materia de la imagen spam

“392 miembros de la primera versión de Internet, Arpanet recibían hace más de treinta años, concretamente el 3 de mayo de 1978, el mismo correo electrónico. En él, un desconocido trataba de venderles un nuevo ordenador: había nacido el spam”.2 Un tipo de mensaje masivo con fines puramente comerciales donde el destinatario recibía una información sin haberla pedido. Ese desconocido que enviaba este tipo de correo quebraba los códigos de seguridad de la plataforma de correos electrónicos, obteniendo su objetivo: incrementar las ventas de la empresa para la que trabajaba. “Este desconocido era el norteamericano Gary Thuerk, empleado del departamento de marketing del fabricante de ordenadores DECsystem, empresa ya desaparecida. Thuerk, de manera visionaria, tuvo la idea de enviar un anuncio a todos los miembros que Arpanet tenía en la costa oeste de EE.UU.”.3

Este antecedente manifestó ya el porvenir de los mensajes spam, siendo desde el primer momento un indicio de “cómo el mundo es sobreentendido como publicitario por esencia”.4 Es crucial en este punto resaltar que hoy en día las imágenes también están compuestas de las mismas características de un mensaje publicitario filtrado y por tal motivo esta investigación entiende la imagen como mensaje spam, es decir, imagen no deseada o imagen basura.

El término spam tiene su origen en el nombre de un producto alimenticio, SPAM: Hormel’s Spiced Ham5 que “estaba compuesto por carne de cerdo especiada y se comenzó a producir como respuesta a la gran demanda de comida lista para servir”.6 SPAM se consumió en la segunda guerra mundial entre las tropas norteamericanas y británicas incrementando luego su popularidad en la sociedad civil por ser un producto barato. No obstante, con el tiempo la palabra “spam” cambió su significado. En un sketch de la serie de televisión Monty Python’s Flying Circus que salió al aire en el año 1970 se veía a unos vikingos en un bar de la zona junto a más personas del pueblo; cuando los clientes le preguntaban a la dueña qué había para comer ella respondía “spam”.

SPAM se refería entonces a una comida no deseada, cuya “dudosa composición le ha valido muchos apodos […]: Algo que Aparenta Ser Carne (Something Posing As Meat); Cosas, Cerdo y Jamón (Stuff, Pork and Ham), y Repuestos de Carne Animal (Spare Parts Animal Meat)”.7 Esto hizo que los Monty Python escogieran este alimento y no otro, porque “presenta una extraña mezcla de lo natural y lo sintético […]. Es modesta y barata, hecha de pedazos y piezas que de algún modo son reciclados”.8

Esto lo evidencia la trilogía sobre el spam de Hito Steyerl. En la primera parte, “Desechos digitales”, Steyerl señala cómo el uso contemporáneo del término spam para referirse a la comunicación electrónica masiva y no deseada fue tomado del sketch de la serie anteriormente mencionada, reiterando que la repetición desmesurada de la palabra “spam” por parte de los Monty Python sería luego amplificada en el ámbito de las emergentes prácticas en línea. Cabe anotar que en ese mismo ensayo, en el apartado “Historia del spam”, Steyerl no menciona a Arpanet.9

La artista hace un planteamiento partiendo del programa Monty Python’s Flying Circus que le permite enriquecer la comprensión contemporánea del spam pasando por hechos específicos como los ocurridos en la década de 1980, cuando según Steyerl enviar correos electrónicos sin sentido a grupos específicos de clientes que querían ser parte de una comunidad se convirtió en una práctica común.

Ahora bien, todos estos hechos analizados por Steyerl adquieren un sentido crítico al desvelar los inicios de los problemas que hoy en día ha desatado el spam: sus fallos. Steyerl propone así una jerarquía contemporánea de las imágenes, una “sociedad de clases de imágenes” que separa a las imágenes de alta resolución de las imágenes pobres, incluidas las imágenes spam.

La jerarquía está basada en la nitidez y en la alta resolución, y estas imágenes con más impacto son exclusivas y de lujo. En contraposición a ello hay imágenes como las producidas por el artista Andy Warhol en sus primeros trabajos fílmicos, donde rompía con los parámetros establecidos del cine comercial proyectado en lugares excluyentes como las salas de cine, producido con cámaras de gran formato y escenarios finamente concebidos, producto de aquellos grandes estudios de efectos especiales que solo pueden sostenerse dentro de la estructura que la industria cinematográfica ha creado.

Por encima de la imagen exclusiva y lujosa está la privatización, pues una imagen debe mantenerse oculta para seguir manteniendo una jerarquía en aquella “sociedad de clases de imágenes” y con ello perpetuarse en la historia.

Aquí el ocultamiento se refiere específicamente a qué se esconde tras esas imágenes privadas. Aunque esta pregunta es muy básica se la podría complejizar a partir de las reflexiones de Martín Prada sobre el ocultamiento, citando lo que escribió Milan Kundera en su novela La inmortalidad: “una persona puede ocultarse tras su imagen, puede desaparecer para siempre tras su imagen, puede estar completamente separada de su imagen: una persona nunca es su imagen”.10

Eso quiere decir que hay un efecto en la superficie de lo que vemos y que mostrar una imagen de sí mismo no significa que no se oculte también una parte de sí. Podemos estar invadidos de imágenes y no por ello carecer de ocultamiento. El hecho de que haya imágenes spam por doquier no significa que ellas no nos oculten cosas. Entonces, cabe preguntarse: ¿qué son las imágenes spam, qué hay detrás de ellas y cuáles son sus fallos?

Las imágenes spam están ligadas a la publicidad habitual, como se ha visto con los correos filtrados en la plataforma Arpanet. Incluyen “anuncios de productos farmacéuticos, artículos de imitación, embellecimientos corporales, agrandamientos peneanos y diplomas universitarios. De acuerdo con las imágenes que disemina el spam, la humanidad consistiría en personasdiplomadas escasas de ropa con sonrisas joviales mejoradas por aparatos de ortodoncia”.11

De acuerdo con esa definición, la imagen spam es una imagen-estereotipo que pretende utilizar la publicidad y todo tipo de programas de edición y filtros en las plataformas digitales para consolidar una imagen del humano cada vez más perfecto y paralelamente producir una capa de ocultamiento del ser que está siendo transformado y editado constantemente. Es así que la imagen spam quiere mostrar “gente mejorable, potencialmente ‘sin defectos’, la imagen spam puede decirnos mucho acerca de los seres humanos ‘ideales’, pero no mostrándonos verdaderos humanos”.12

En ese sentido, el sujeto spam que ha sido potencialmente mejorado es alejado de su imagen auténtica al construírse a partir de un dosier de estereotipos que le envía la publicidad habitual, esa que “constituye la mayor parte de la escritura digital”13 porque los entornos digitales están al servicio constante de la circulación de imágenes-estereotipo que producen la desaparición de lo que hay detrás de ellas.

Desde esta perspectiva lo que está detrás de una imagen spam ha desaparecido, no solo por la invasión de publicidad en Internet dirigida al sujeto spam, sino por el robo de su identidad y la privación de la posibilidad de formar parte de la historia de la humanidad. El robo y la exclusión de los discursos históricos son entonces los fallos de las imágenes spam, pues la mayor cantidad de los archivos históricos que deberían estar en el dominio público no lo están.

Un ejemplo claro de ello es el ocultamiento de una buena parte de la historia de los siglos xx y xxi en un “búnker de imágenes” creado para albergar las 17 millones de fotografías del archivo fotográfico Bettmann de Nueva York adquiridas por Bill Gates en el año 1995 y que se habrán de enterrar a 70 metros bajo tierra. Gates adquirió también “otros grandes acervos […] a la agencia de imágenes UPI, hasta llegar a la cifra de 65 millones de ítems, entre ellos fotografías de Albert Einstein, John F. Kennedy, Orson Welles y todos aquellos personajes claves para sus momentos históricos. Corbis también adquirió los derechos de reproducción de los museos importantes como la National Gallery de Londres, el Hermitage de San Petersburgo o el Philadelphia Museum of Art”.14

¿Para qué ocultarlas? “El archivo-búnker —según Gates— protege los sensibles documentos visuales contra posibles catástrofes naturales y militares, además de retardar el proceso inevitable de la autodestrucción química de las fotografías”.15

La decisión de volver inasequible una memoria colectiva conlleva conflictos, en vista de la importancia que tienen esas imágenes en la historia de la humanidad. No se sabe exactamente qué imágenes del Archivo Bettmann representarán a la humanidad después de una catástrofe, pues en su mayoría nunca han sido reveladas a la luz pública.16 Lo más grave es que Gates se ha asegurado así un monopolio de una parte esencial de la memoria visual del siglo xx, según Peter Krieger. quien reitera que ese bienintencionado acto de Gates afecta la libertad de acceso a un acervo de imágenes que sirve para fines académicos y publicitarios, y que su política de privatización de imágenes fomenta más factores negativos que positivos. Es imposible saber qué historias contarán estas imágenes sobre los seres humanos, y se produce así un fallo: la pérdida de los testigos presenciales de la historia.

Fallos de las imágenes en demasía

Se desconoce qué sucede realmente cuando ocurre un error,

entiendo el error como un vacío de conocimiento;

una dimensión extraña donde las leyes de la tecnología son

de repente muy diferentes de lo que esperaba y sabía.

Rosa Menkman. “Glitch Studies Manifesto”.

Hemos mapeado un breve estudio de caso de los fallos de las imágenes spam. En el caso del búnker de imágenes el fallo consiste en que la privatización de una parte de la historia de la humanidad crea sujetos sin contexto. El resultado es un sujeto spam que no figura como testigo de la historia, aunque es preciso destacar un aspecto que ha investigado durante años la teórica holandesa Rosa Menkman: el glitch, término que designa los fallos en los flujos de información constante en la era de la hiperconexión.

Un glitch es para Menkman “una ocurrencia inesperada, un resultado no deseado o ruptura o disrupción en un sistema, es el artefacto del ruido más desconcertante que se revela a la percepción como un accidente”.17 Efectivamente, los fallos se dan cuando una demasía de imágenes resulta en una pérdida del control y un accidente. Por cierto, hay accidentes fortuitos, pero en el caso de muchas imágenes spam el accidente es premeditado.

Cabe recordar en este caso el análisis del escritor Paul Virilio cuando advierte que el accidente es algo inmanente a toda etapa tecnológica, tesis que ejemplifica diciendo que “inventar el velero es inventar el naufragio. Inventar la forma de un avión o un dirigible es inventar el accidente, el desastre aéreo”.18 En este sentido, podemos decir que inventar la historia hegemónica es inventar la exclusión, es decir, que si el accidente es un sujeto basura entonces este es inmanente a la cultura actual.

Una de las obras que visibiliza cómo las instituciones excluyen momentos importantes que deberían figurar en el curso de la historia es la instalación El lamento de las imágenes del artista Alfredo Jaar, expuesta en la Documenta de Kassel en el 2002. En esta obra aparece un documento que describe cómo el Ministerio de Defensa de los Estados Unidos firmó un contrato con la empresa privada Space Imaging justo antes de lanzar el ataque aéreo contra Afganistán en el año 2001 para comprar imágenes del satélite Ikonos y obtener los derechos exclusivos sobre todas las imágenes satelitales disponibles de Afganistán y sus países vecinos.19 “El acuerdo también produjo un borrado real de la operación, al evitar que los medios occidentales vieran los resultados del bombardeo y eliminar cualquier posibilidad de verificación o refutación independiente de la versión oficial”.20

En este caso el Ministerio de Defensa de los Estados Unidos ha producido un doble accidente: el primero y más evidente es el conflicto armado en Afganistán, con todos los desastres que conlleva un enfrentamiento, y el segundo es un borrado real de la operación. Este segundo accidente es la eliminación de sucesos relevantes que no están dentro de la historia porque no quedaron registrados y no hay imágenes ni documentación histórica que puedan dar cuenta de las atrocidades vividas ahí.

El acto de borrar o eliminar las experiencias vividas por los seres humanos que estuvieron involucrados en esa guerra ocasiona a su vez un doble accidente o fallo. El primero consiste en borrar seres humanos, degradarlos a la condición la de basura o desecho. El segundo consiste en borrar esa parte de la operación para que nadie tenga acceso a la información, de modo que las víctimas quedan sin derechos a ejercer su papel fundamental: la de testigos. Es por ello que los fallos de los sujetos spam se presentan como una descontextualización y se representan visualmente en negativo.

Pese a estos sucesos, la ocultación y eliminación de dichas imágenes pareciera no tener repercusión hoy en día, pues la máquina que nos deja ver todo lo que circula por las redes sociales y los noticieros está destinada a inundarnos de imágenes.21 Como sostiene Jacques Rancière: “Hay demasiadas imágenes, dice un rumor. Demasiadas imágenes de masacres, cuerpos ensangrentados, niños amputados, cuerpos apilados en osarios”.22 Quizás es cierto que basta con todas estas imágenes y por eso no hay mayor interés por las otras, porque al abastecernos de una dosis diaria de las imágenes del horror nos damos por satisfechos (quizá para hacernos inmunes frente al horror).

Es importante destacar que los gobiernos dirigen su propia imagen ocultando también imágenes de la red, y que hay “muchos gobiernos que exigen el filtrado en sus territorios de determinados términos de búsqueda”23 con intereses políticos, como afirma Martín Prada, quien añade que esta es “probablemente […] la muestra más clara de que Internet está lejos de ser un espacio auténticamente transnacional, y nunca es ajeno a los conflictos delimitados por las fronteras”.24

Por tanto, no es cierto “que los que dominan el mundo nos engañen y nos cieguen mostrándonos imágenes en demasía. Su poder se ejerce antes que nada por el hecho de descartarlas”25 y tanto Bill Gates como el Ministerio de Defensa de los Estados Unidos han ejercido su poder para descartar cierta información y así eliminar a los testigos de la historia.

Otro ejemplo a considerar es la función que cumplen las bibliotecas de memoria como Wikipedia en un contexto donde hay “vacíos de conocimiento”26 por causa de personas que tienen el poder de privatizar y hacer borrados permanentes de la información. Wikipedia nos permite encontrar una gran cantidad de información sintetizada y con precisión, pero esa cantidad es insuficiente, como afirma Rancière porque no deriva de una investigación a fondo ni se propone encontrar lo que está privatizado, sino presentar un cúmulo de información bajo la forma de un “vistazo rápido” de los hechos históricos en síntesis.

Por el contrario, una plataforma que sí se propone encontrar esos fallos o vacíos de conocimiento es la organización internacional sin ánimo de lucro WikiLeaks, que le responde críticamente a Wikipedia con su esfuerzo por visibilizar, investigar y filtrar documentos clasificados que no están en el dominio público. Es un hecho que el objetivo principal de WikiLeaks consiste en revelar a la luz pública documentos clasificados. Los archivos que logran encontrar nos permiten asumir de nuevo la posición de testigos históricos, mientras que las instituciones y entes de poder solo han querido desaparecer a los testigos.

Aquí resulta pertinente el planteamiento de la historiadora y teórica israelí Ariella Azoulay, quien argumenta que una forma de abusar del archivo histórico es el saqueo:

La primera forma de abuso es quedarte con las fotografías. El saqueo. Otra forma de abuso es establecer la creencia de que las imágenes no existen, o establecer la creencia contraria, que existen, y enseguida decir: ‘Pero no vamos a dejar que las veas’. O bien establecer la creencia de que el archivo es sobre el pasado, cuando los archivos son sobre el presente, siempre.27

Según afirma Azoulay, esperar a que den el acceso a los documentos es otorgarle a los que tienen el monopolio de la historia de la humanidad el poder absoluto de manipular la información. Se puede ver incluso que los archivos del pasado y la historia presente de cada ciudadano son utilizados por las compañías tecnológicas que ahora tienen el poder y los datos que navegan por la nube.

Penumbra digital de la nube

Para hablar sobre la conectividad “necesitamos un nuevo vocabulario”, decía el periodista Inaki Gabilondo en el programa de entrevistas Cuando ya no esté: El mundo dentro de 25 años. En este programa, que se emite desde el 2006, Gabilondo se ha propuesto conversar con personajes importantes del panorama nacional e internacional para entender cómo será el mundo en dos o tres décadas. En la segunda temporada (2007) Gabilondo invitó a conversar a Parag Khanna, consejero geoestratégico de las Fuerzas Armadas de los Estados Unidos y líder del Foro Económico Mundial.28 Las preguntas que se plantearon invitaban a repensar el mundo a través de un nuevo mapa lexicográfico que trasciende la cartografía política y que permite dialogar sobre la conectividad como un nuevo modelo donde las sociedades cambian su naturaleza porque interactúan en diferentes entornos. Gabilondo propone aquí un nuevo conjunto de palabras que sirven para ampliar ese espectro que se nos condiciona siempre hacia lo político pero que va más allá de este.

En el curso de la entrevista Khanna define la conectividad e introduce la premisa de una “conectografía” basada en una nueva organización mundial de redes de ciudades conectadas. Khanna propone entonces tres modelos de conectividad. El primer modelo es el de un país que apunta a que las ciudades creen un valor económico alto para impulsar al país hacia adelante. El segundo modelo de conectividad es el internacional; aquí varios países comparten sus recursos y superan así el mapa político con el que hemos vivido desde el siglo xix. El tercero es la conectividad de Internet.

La conectividad, dice Khanna, implica cadenas de suministros, una infraestructura que abarca océanos y montañas (el petróleo, el gas y las redes de transporte). Sin embargo, hay otra cara, la del monstruo que lucha contra esa conectividad y que ha perdurado durante siglos. Se trata de aquella infraestructura que se ha construido bajo la explotación y que ha dejado un legado colonial de fronteras, nacionalismos, gobiernos corruptos y el desempleo. Esa infraestructura no difiere de la actual, pues conserva las mismas formas de hacer que dejó el legado colonial, con la única diferencia de que se han masificado la explotación y el esclavismo. Las infraestructuras que le dan vida a la conectividad de Internet se basan en una cadena de procesos de explotación de los recursos naturales y humanos empezando desde los suministros.

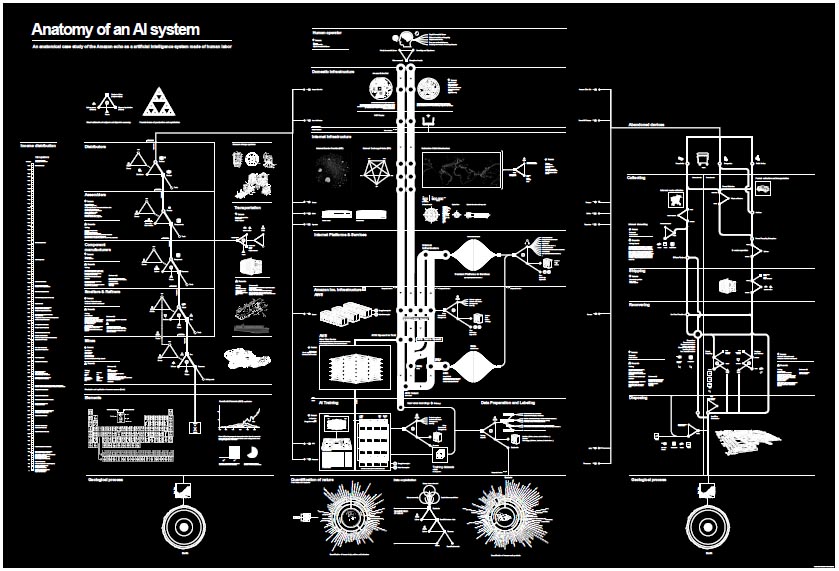

Un proyecto artístico de Kate Crawford y Vladan Joler muestra cómo funciona la infraestructura de la creación de una sola unidad de Amazon bajo un diagrama en despiece. Anatomy of an I.A System (2018) es un esquema de las magnitudes de la escala de recursos que operan en un dispositivo de inteligencia artificial Echo de la compañía Amazon (Img. 1).

No se trata aquí simplemente de un mapa ilustrativo, sino que la imagen revela toda la cadena de recursos terrestres en relación con el alcance que tiene la infraestructura de las compañías de tecnología y el desequilibrio social que han generado. En el diagrama se puede observar los flujos de trabajo: las minas para extraer los minerales, los procesos de fabricación, el montaje de hardware en las fábricas chinas y los trabajadores físicos informales que limpian los vertederos de desechos tóxicos.

El trabajo de Crawford y Joler nos remite a las genealogías de la materia digital abordadas en los planteamientos de teóricos como Jussi Parikka que elabora una ecología de los medios. Parikka sostiene que el mineral nos permite consumir contenido mediático bajo políticas determinadas, pues “una serie de empresas mineras europeas han tenido su propio papel dudoso que desempeñar, incluido el de financiar los esfuerzos de guerra con el fin de asegurar la extracción del mineral”.29

Imagen 2.

Eva y Franco Mattes. Personal Photographs, Septiembre 2009. 2019. Bandeja de cables, cables ethernet, imágenes digitales, ordenadores monoplaca Raspberry Pi, tarjetas micro SD, unidades flash USB, software personalizado. Dimensiones variables. Instalación en Fotomuseum Winterthur. Foto de Melania Dalle Grave y Piercarlo Quecchia para el estudio DSL.

La guerra por los recursos de la que habla Parikka está basada en una infraestructura de nuevas formas de esclavismo que hacen que hoy sea esta la principal forma de opresión “neocolonial”, según los términos de Sergio Martínez.30 Martínez cuestiona la gran dicotomía de la hiperconexión pues al estar en la esfera virtual de los ordenadores parece que no es necesario preguntar cuáles son los materiales físicos que le dan vida a la imagen digital. Sin embargo, en el mundo material de lo digital un sector de la población es víctima de la desaparición forzada y el asesinato masivo como resultado de la lucha por hacerse a las materias primas en “la era de la revolución digital”.31

Es imposible afirmar que la conectividad constituye geográficamente uniones y beneficios. La obra Farm (2014) del artista holandés John Gerrard muestra un gemelo simulado de una de las granjas de servidores en Oklahoma visibilizando cómo estas granjas requieren de cantidades gigantescas de energía, siendo las granjas lugares donde se guardan los datos físicamente.

Teniendo en cuenta que el 97% de la información que circula por Internet lo hace mediante cables submarinos que cruzan los océanos y se conectan con estas granjas de servidores,32 los datos que son almacenados en esas granjas proponen trayectorias físicas-digitales y dentro de ellas están las comunidades en la nube.

Esas comunidades son las que ha creado Internet y son difíciles de mapear, pues los datos que se mueven por el mundo y que las construyen circulan a la velocidad de luz.33 Estas comunidades están creando nuevas identidades que no se pueden dibujar. Aunque es posible trazar un mapa de los cables submarinos, estos solo delimitan los lugares que están conectados (Img. 2), pero no los rastros de las comunidades en la nube.

En esta línea delgada entre lo físico y digital la obra de los artistas Eva y Franco Mattes titulada Personal Photographs (2012) muestra cómo un usuario que está conectado en la nube no percibe todo el andamiaje que se requiere para ver las imágenes digitales que circulan en su dispositivo tecnológico. En la instalación se ve un entramado de cables que hacen posible que las imágenes viajen por un espacio que condensa la materia física de los entornos web.34

De hecho, la llamada “nube o cloud computing, en su dimensión o apelación casi celestial, más allá de las granjas de servidores implantadas en todas las superficies del planeta, da nombre a una suma incuantificable de conocimientos que parecieran estar ubicados bajo una omnipotencia divina y que es apta para informar y guiar de la mejor manera posible el curso del mundo”.35

La participación en las nuevas formas contemporáneas de ver las imágenes en un espacio que se siente etéreo —como lo sugiere la palabra “nube”— permite el manejo y procesamiento de datos que han dado lugar a la imagen spam con su capacidad de moverse insospechadamente.

Todo esto permite que la imagen spam tenga un lugar en la nube. Ahora bien, el hecho de encontrarse dentro de una máquina que deja ver imágenes de todo tipo no significa que la imagen spam no habite en los lugares físicos de extracción de la materia prima. De hecho, los desechos digitales de los que habla Steyerl comprenden toda la basura que ha dejado la cadena de suministros para crear el mundo virtual, incluyendo las relaciones entre humanos que extraen el mineral, los desechos tóxicos que se producen y los limpiadores de estos vertederos.

Curiosamente, al rastrear toda la cadena que conecta el trabajo físico de extracción de minerales se puede afirmar que “la Internet se ha convertido en la gran memoria electrónica del mundo. Es el mayor archivo de imágenes jamás creado”36 y es donde habita el 80% de la imagen spam. Por eso, entender esa memoria electrónica comparándola con el método riguroso de un archivo tradicional es problemático, porque las imágenes spam tienen una temporalidad distinta que las sitúa siempre en el presente: “al compartir fotografías en redes sociales se asume un compromiso con el ahora, con nuestra situación en el presente” lo que es “distinto a los usos habituales de la fotografía análoga condenada a dejar constancia de la fugacidad del tiempo”.37

En la misma dirección apunta la reflexión de Daniel Rubinstein y Katrina Sluis en torno a la plataforma Twitter y su incapacidad de archivar el conte-nido que se publica en ella, pues “la experiencia real de usar Twitter es una de flujo continuo en el que nunca puedes regresar y volver a visitar algo de lo que ya se habló”.38

En definitiva, la penumbra digital condensa una serie de sucesos que comienzan con la explotación y terminan creando seres spam con una cadena de desechos digitales que son cruciales para definir los acontecimientos de una cultural del fallo, del accidente, una cultura basura, una cultura de los medios que se representa a sí misma como una imagen spam.

Conclusiones

Las imágenes spam son en sí mismas un fallo, dada su transitoriedad dentro de una cultura que ya está definida como basura. En este artículo se concluye que las jerarquizaciones de las imágenes son explicitas en cuanto se conserva una serie de imágenes asociadas a hechos relevantes e importantes para la historia de la humanidad, imágenes que merecen persistir en alta resolución.

Las decisión de que algunos círculos de poder tengan acceso exclusivo a estas imágenes ha ocasionado que el resto de las imágenes se cataloguen como pobres. Estas imágenes pobres no ameritan un estatus de alta resolución —lo que les permitiría vivir más— porque se estima en aquellos círculos de poder que su contenido no tiene lugar en la historia exclusiva de la humanidad.

Al negar a los sujetos spam una participación en el curso de la historia el primer fallo de una imagen spam consiste en quedarse sin una representación visual, sin un referente y sin un contexto. Al borrar los archivos de una memoria colectiva, el segundo fallo consiste en perder el derecho de ser testigos históricos, o de ser un testigo que ve pero que no necesariamente es visto (como en el caso de la plataforma WikiLeaks, donde es de hecho conveniente que el testigo no sea visto).

Al crear una borradura de sucesos como los que ocurrieron en la guerra de Afganistán se produce un tercer fallo que es un vacío de conocimiento. La borradura convierte automáticamente a los testigos presenciales en sujetos spam. Si la historia hegemónica ha inventado la borradura de los hechos, ha creado también sus desechos: la cultura basura. Aunque el sujeto spam no tenga una representación en la historia hegemónica, la cultura basura lo representa en “un número creciente de imágenes desamarradas y flotantes que en términos sociales se corresponden con un número creciente de personas privadas de derechos, invisibles o incluso desaparecidas y ausentes”.39 Esas personas desaparecidas o ausentes coinciden con las causas directas de la revolución digital. La explotación de minas, el tráfico de minerales y todos los procesos de fabricación que permiten que las infraestructuras sigan funcionando implican que los fallos de los sujetos spam seguirán en crecimiento debido a la priorización en la cadena de recursos que las compañías de la información necesitan para mantenerse en esta era de la hiperconexión.